В современном мире, где цифровые технологии проникают во все сферы жизни, безопасность передачи информации становится все более актуальной. Особенно это касается тех случаев, когда пользователи обмениваются файлами через сети, предназначенные для распространения различного контента. В данном разделе мы рассмотрим механизмы, которые обеспечивают конфиденциальность и целостность данных при использовании подобных систем.

Обеспечение безопасности в процессе обмена файлами является ключевым аспектом для многих пользователей. Это особенно важно в тех случаях, когда речь идет о передаче контента, который может быть защищен авторскими правами или содержать личную информацию. Для решения этой задачи, разработчики программного обеспечения применяют различные методы, направленные на защиту передаваемых данных от несанкционированного доступа и изменения.

Использование современных технологий позволяет пользователям наслаждаться быстрым и удобным доступом к желаемому контенту, одновременно обеспечивая его безопасность. Криптографические методы, например, играют важную роль в защите информации, делая ее недоступной для злоумышленников. Эти методы включают в себя различные алгоритмы, которые затрудняют расшифровку данных без соответствующего ключа.

Основы шифрования в торрент-клиентах

В данном разделе мы рассмотрим различные методы защиты данных при использовании файлообменных программ. Эти методы помогают обеспечить конфиденциальность и безопасность передаваемых данных, что особенно важно в условиях, когда интернет-соединение может быть подвержено проверкам и ограничениям.

Существует несколько типов защиты, которые могут быть применены в файлообменных клиентах:

- Шифрование соединений: Этот метод заключается в использовании специальных алгоритмов для запутывания данных, передаваемых между пользователями. Таким образом, даже если кто-то перехватит данные, их содержимое останется непонятным.

- Шифрование данных: В этом случае сами файлы, которые пользователи обмениваются, зашифрованы. Это означает, что доступ к содержимому файлов возможен только с использованием специального ключа.

- Использование VPN: Виртуальные частные сети создают зашифрованный туннель между устройством пользователя и сервером VPN, обеспечивая анонимность и защиту данных от перехвата.

- Применение протоколов анонимности: Некоторые программы используют специальные протоколы, которые скрывают IP-адреса пользователей и маскируют их действия в сети.

Каждый из этих методов имеет свои преимущества и подходит для разных ситуаций. Выбор конкретного метода зависит от требований к безопасности и возможностей пользователя.

Важно понимать, что использование защитных мер не только обеспечивает безопасность данных, но и помогает обойти ограничения, которые могут быть установлены провайдерами или регуляторами в интернете. Однако, несмотря на все преимущества, каждый метод защиты имеет свои ограничения и может быть подвержен атакам, если не использоваться правильно.

Виды шифрования в торрентах

В данном разделе мы рассмотрим различные методы защиты данных при передаче файлов через сеть. Эти методьі позволяют обеспечить конфиденциальность и безопасность обмена информацией, предотвращая ее перехват и анализ третьими сторонами.

| Метод шифрования | Описание | Преимущества |

|---|---|---|

| SSL/TLS | Используется для защиты соединений между узлами в сети. Обеспечивает шифрование данных на транспортном уровне. | Высокая степень защиты, широкое распространение и поддержка. |

| Peer-to-Peer Encryption | Шифрование, специфичное для протоколов обмена файлами между пользователями, обеспечивающее конфиденциальность и целостность данных. | Прямая защита данных между участниками обмена, уменьшение риска перехвата. |

| End-to-End Encryption | Обеспечивает защиту данных от момента отправки до момента получения, гарантируя, Бесплатный менеджер загрузок что только конечные точки могут расшифровать информацию. | Максимальная защита данных, исключение возможности перехвата на промежуточных узлах. |

Каждый из этих методов имеет свои особенности и подходит для разных сценариев использования. Выбор конкретного метода зависит от требований к безопасности и возможностей системы, в которой происходит обмен данными.

Преимущества шифрованного трафика

Использование защищенных методов передачи данных в сети предоставляет пользователям ряд важных преимуществ, которые обеспечивают безопасность и конфиденциальность их информации. В данном разделе мы рассмотрим ключевые аспекты, которые делают зашифрованный обмен данными предпочтительным для многих пользователей.

- Защита от прослушивания: Шифрованный обмен данными гарантирует, что третьи лица не смогут перехватить и прочитать конфиденциальную информацию, так как данные передаются в закодированном виде.

- Предотвращение цензуры: Использование зашифрованных соединений помогает обойти ограничения и блокировки, которые могут быть установлены провайдерами или правительственными учреждениями.

- Повышение безопасности: Шифрование обеспечивает дополнительный уровень защиты от кибератак, таких как фишинг или кража данных, что особенно важно при использовании публичных Wi-Fi сетей.

- Сохранение анонимности: Зашифрованные соединения позволяют пользователям сохранять свою анонимность в сети, что важно для защиты личной информации и конфиденциальных данных.

- Увеличение доверия: Применение зашифрованных методов обмена данными повышает доверие между пользователями и сервисами, так как обе стороны уверены в безопасности передаваемых данных.

Как выбрать безопасный торрент-клиент

- Поддержка современных протоколов: Убедитесь, что программа поддерживает последние версии протоколов, такие как BitTorrent v2, которые обеспечивают более высокий уровень безопасности и эффективности.

- Встроенные средства защиты: Ищите клиенты с встроенными VPN или SOCKS5-прокси, которые могут скрыть ваш IP-адрес и защитить вашу анонимность.

- Обновляемость: Программное обеспечение должно регулярно обновляться для противодействия новым угрозам и уязвимостям.

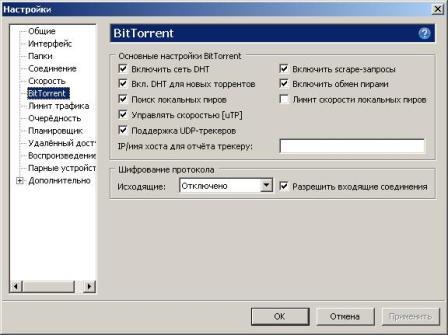

- Пользовательские настройки: Возможность настройки различных параметров безопасности, таких как выбор протоколов, управление портами и настройка шифрования, позволяет адаптировать клиент под конкретные нужды пользователя.

- Отзывы и рейтинги: Ознакомьтесь с отзывами других пользователей и рейтингами на независимых ресурсах, чтобы оценить надежность и эффективность клиента.

- Поддержка сообщества: Активное сообщество разработчиков и пользователей может обеспечить быструю обратную связь и помощь в случае возникновения проблем.

Выбирая программу для загрузки файлов через P2P-сеть, важно учитывать не только ее функциональность, но и уровень защиты, который она обеспечивает. Следуя вышеуказанным рекомендациям, вы сможете выбрать клиент, который не только удовлетворит ваши потребности, но и обеспечит безопасность и конфиденциальность ваших данных.

Методы обхода блокировок с помощью шифрования

Одним из основных подходов к обходу блокировок является использование прокси-серверов. Прокси-серверы действуют как посредники между пользователем и интернет, маскируя реальный IP-адрес и позволяя пользователям получать доступ к заблокированным сайтам. Вот несколько типов прокси-серверов, которые могут быть использованы:

- HTTP/HTTPS прокси: Оптимизированы для передачи веб-трафика и могут быть использованы для доступа к заблокированным веб-сайтам.

- SOCKS прокси: Поддерживают более широкий спектр протоколов, включая P2P, что делает их универсальным инструментом для обхода блокировок.

Другой эффективный метод – использование виртуальных частных сетей (VPN). VPN создают зашифрованный туннель между устройством пользователя и удаленным сервером, обеспечивая анонимность и безопасность. Вот несколько преимуществ использования VPN:

- Анонимность: Скрывает IP-адрес пользователя, защищая его личность и местоположение.

- Защита данных: Зашифрованный канал предотвращает перехват и анализ трафика.

- Обход географических ограничений: Позволяет получать доступ к контенту, который может быть недоступен в определенных регионах.

Также стоит упомянуть о методах, основанных на использовании распределенных систем, таких как Tor. Tor обеспечивает анонимность за счет маршрутизации трафика через глобальную сеть добровольческих узлов, что делает его сложным для отслеживания и блокировки.

Возможные уязвимости шифрования

В данном разделе мы рассмотрим потенциальные слабые места в системе защиты данных при использовании файлообменных протоколов. Несмотря на высокий уровень безопасности, который обеспечивают современные методы защиты информации, существуют определенные риски, которые могут подвергнуть пользовательские данные угрозе. Далее будут перечислены основные типы уязвимостей и способы их возможного использования злоумышленниками.

| Тип уязвимости | Описание | Возможные последствия |

|---|---|---|

| Слабые алгоритмы | Использование устаревших или недостаточно надежных методов кодирования данных. | Утечка конфиденциальной информации, несанкционированный доступ к данным. |

| Неправильная конфигурация | Некорректная настройка параметров безопасности в программном обеспечении. | Возможность проникновения злоумышленников, уязвимость к атакам. |

| Атаки посредника | Вмешательство третьей стороны в процесс передачи данных между двумя узлами. | Перехват и модификация данных, кража личной информации. |

| Уязвимости в программном обеспечении | Наличие ошибок или брешей в коде приложений, используемых для обмена файлами. | Эксплуатация этих ошибок для несанкционированного доступа или повреждения данных. |

Важно понимать, что каждая из перечисленных уязвимостей может быть использована для нарушения безопасности системы. Поэтому пользователям рекомендуется регулярно обновлять свое программное обеспечение, использовать только проверенные методы защиты данных и быть внимательными к возможным угрозам в сети.

Инструменты для проверки безопасности трафика

В данном разделе мы рассмотрим средства, которые помогают пользователям оценить степень защиты их передаваемых данных при использовании файлообменных сетей. Эти инструменты позволяют проверить, насколько эффективно обеспечивается конфиденциальность и безопасность при обмене файлами.

Одним из ключевых инструментов является анализатор пакетов, такой как Wireshark. Это программное обеспечение позволяет пользователям просматривать детализированную информацию о сетевых пакетах, что может быть полезно для выявления любых утечек данных или незащищенных соединений. Wireshark поддерживает множество сетевых протоколов и предоставляет мощные фильтры для упрощения анализа.

Другой полезный инструмент – это VPN-тестеры, которые помогают определить, насколько эффективно виртуальная частная сеть скрывает ваш IP-адрес и защищает вашу аутентификацию. Эти тестеры могут проверять различные аспекты VPN-соединений, включая скорость, стабильность и уровень безопасности.

Также существуют специализированные сервисы, которые проверяют открытые порты на вашем устройстве. Эти сервисы помогают выявить потенциальные бреши в безопасности, которые могут быть использованы злоумышленниками для несанкционированного доступа к вашим данным.

Наконец, для более глубокого анализа безопасности можно использовать инструменты для проверки SSL/TLS-сертификатов. Эти инструменты позволяют убедиться в том, что используемые сертификаты действительны и не были скомпрометированы, что особенно важно для защиты данных при их передаче через интернет.

Использование этих инструментов поможет пользователям файлообменных сетей обеспечить максимальную безопасность и конфиденциальность своих данных, а также избежать потенциальных угроз и атак.

Советы по настройке шифрования в клиентах

Во-первых, рекомендуется использовать надежные методы аутентификации. Убедитесь, что ваш клиент поддерживает современные протоколы безопасности, такие как SSL/TLS, и настройте их в соответствии с рекомендациями разработчиков. Это поможет защитить соединение от несанкционированного доступа.

Во-вторых, регулярно обновляйте программное обеспечение. Разработчики часто выпускают обновления, которые исправляют уязвимости и добавляют новые функции безопасности. Установка последних версий гарантирует, что вы используете самые современные средства защиты.

Также, рассмотрите возможность использования VPN для дополнительного уровня безопасности. VPN создает зашифрованный туннель между вашим устройством и сервером, что делает практически невозможным перехват данных третьими лицами.

Не забывайте о конфиденциальности метаданных. Некоторые клиенты позволяют настроить параметры, которые скрывают информацию о том, какие файлы вы скачиваете и отправляете. Это может быть особенно важно для защиты от слежки.

Наконец, будьте внимательны с публичными сетями. Избегайте использования файлообменных клиентов в общественных Wi-Fi сетях без дополнительной защиты, так как они часто небезопасны и могут быть легко взломаны.

Следуя этим советам, вы сможете значительно повысить уровень безопасности при использовании файлообменных программ и защитить свои данные от нежелательного доступа.

Последствия использования незашифрованного трафика

Во-первых, незашифрованный обмен данными делает их уязвимыми для перехвата злоумышленниками. Это может привести к краже личной информации, такой как учетные данные пользователя, финансовые данные или личные сообщения. Такой утечке данных может быть нанесен значительный вред как частным лицам, так и организациям.

Во-вторых, использование незашифрованного трафика может нарушать законы и правила, особенно в странах с жестким регулированием интернета. Пользователи, передающие незашифрованные данные, могут подвергаться штрафам, блокировке доступа к сети или даже уголовному преследованию.

Кроме того, незашифрованный обмен файлами в сети может снизить скорость и эффективность работы системы. Из-за возможных атак типа «человек посередине» или других форм вмешательства, производительность сети может значительно упасть, что затруднит как обмен файлами, так и общение в сети.

Наконец, в будущем, с ростом осведомленности о конфиденциальности и безопасности, использование незашифрованных сетей может привести к потере доверия со стороны пользователей и партнеров. Это может негативно сказаться на репутации и конкурентоспособности как отдельных пользователей, так и организаций, активно использующих файлообменные сети.

Таким образом, хотя использование незашифрованного трафика может казаться более простым и доступным, оно несет в себе множество рисков и потенциальных проблем. В условиях современного цифрового мира, где защита данных становится все более критичной, переход к более безопасным методам обмена информацией становится неизбежным.

Будущее шифрования в торрент-сообществе

В данном разделе мы рассмотрим перспективы развития технологий защиты данных в среде обмена файлами, использующей протоколы распределенного доступа. Анализируя текущие тенденции и инновации, можно предположить, что безопасность и конфиденциальность останутся ключевыми приоритетами для пользователей и разработчиков.

С развитием технологий и увеличением числа угроз, сообщество неизбежно будет стремиться к более продвинутым и надежным методам защиты информации. Вот несколько направлений, которые могут стать определяющими в будущем:

- Улучшение алгоритмов защиты: Разработка и внедрение новых, более эффективных алгоритмов, способных противостоять современным угрозам и атакам.

- Интеграция с блокчейн: Использование технологий распределенного реестра для обеспечения прозрачности и безопасности транзакций.

- Адаптивные системы защиты: Создание систем, которые могут динамически адаптироваться к изменяющимся условиям и угрозам, обеспечивая максимальный уровень защиты.

- Усиление пользовательского контроля: Предоставление пользователям большего контроля над своими данными и настройками безопасности.

Кроме того, будущее также может принести новые формы сотрудничества между разработчиками, пользователями и регуляторами, чтобы создать более безопасную и прозрачную среду для обмена файлами.